1. 引言

秘密共享将一个秘密信息分割成n共享份,分发给n位不同的用户,只有不少于t个用户才能重构秘密,t为秘密共享方案的门限值。利用秘密共享方案将秘密形成分享份,分散保存,降低了密码集中存放在一处的风险。同时,(t, n)门限秘密共享方案还能够抵御(t − 1)个用户合谋攻击。1979年,基于拉格朗日插值多项式,Shamir提出了首个秘密共享方案 [1]。1983年,基于中国剩余定理,Asmuth C.和Bloom J. A.提出了著名的Asmuth-Bloom秘密共享门限方案 [2]。Asmuth-Bloom具有更好理论基础,且计算效率更高。信息隐藏 [3] 是将秘密信息隐藏在载体中,从而安全传送秘密信息的技术。选用数字图像作为载体进行信息隐藏已成为信息安全学界的热点 [4]。

近年来,互联网技术快速发展,改善了人类信息交互方式,给社会带来了便利。同时,我们也要看到数字媒体技术的脆弱,传输的秘密图像信息容易被盗取、篡改,从而为不法分子所用,对信息安全产生重大影响。所以在当今强调国家信息安全的数字化时代,如何安全、快速、可信、无损的传输图像信息,成为一个重要的命题。对此,学界提出了将秘密共享技术与图像处理技术相结合的方案来解决此问题 [5]。秘密共享已经成为秘密信息安全传输的重要手段。

本文利用Asmuth-Bloom秘密共享门限技术,将需要安全传输的秘密图像分解成若干个看似毫无意义的秘密共享图像,并利用DCT信息隐藏算法将秘密共享图像嵌入到用户提供的彩色载体图像,分发给用户,保证了秘密图像传输过程的绝对安全。在秘密图像恢复时,被选定的用户进行秘密共享图像提取,获得共享秘密图像,选取不少于t份图像分享,进行原始秘密图像还原。若n个用于中出现泄露信息行为,可将该用户所拥有的子秘密删除,其余的不少于t个用户仍可计算出原始秘密图像。实验结果表明本文设计的算法能正确恢复秘密图像,通过峰值信噪比(PSNR),平均结构相似性(MSSIM),比特出错概率(BER)对本方案进行评估,优于其他方案。

2. 预备知识

2.1. 秘密共享技术

在保密通信系统中,一般是由一个主秘钥决定整个系统的安全性。这样会出现以下一个问题,一旦主密钥丢失或者泄露,系统将被受到攻击,安全性无法得到保障。

在密码学中,秘密共享是将秘密信息分成众多子秘密,形成共享份,使用达到阈值的子秘密共享份就可以还原该秘密信息。秘密共享技术具体形式如下:

假设s为密码信息,将秘密s分成n份

,需要满足下面两个条件。

(1) 有任意t个或大于t个

可以算出s。

(2) 若未拥有任意t个,只有任意t - 1个或更少份

,不能算出s。

其中t是一个小于n的整数,构成的秘密共享方案,称之为(t, n)门限方案。

2.2. Asmuth-Bloom门限方案

Asmuth和Bloom基于中国剩余定理(CRT)提出了一个(t, n)门限方案,其中,成员们手中的共享份是由秘密s计算得到的y与设置的模数

进行取模运算得到的

。

2.2.1. 参数选取

选取一个大素数q与n个严格递增的模数

,且需要满足下面的条件。

(1)

。

(2)

。

(3)

。

(4)

。

2.2.2. 秘密共享

首先,随机选取一个整数A,且满足

。

其次,由A与q根据公式

,求得y。则有

。

最后,计算

。

则

即一个子共享份,将它分发给系统中的n个用户。

当t个用户

拿出自己的子份额时,由

建立方程组

可以求得

其中

,由

解得秘密s。

2.2.3. 秘密恢复

当t个用户

拿出自己的子份额时,由

建立方程组

可以求得

其中

,由

解得秘密s。

2.3. DCT信息隐藏算法嵌入参数选择

本文方案中待嵌入的数据是一个共享灰度图。首先遍历将该图像,进行4 × 4分块,再通过二维DCT变换,按照Zigzag顺序进行扫描 [6],将这些DCT矩阵中的DCT系数,按照从低频到高频进行排列,控制其中某个或多个DCT系数之间存在的相关性对秘密信息进行隐藏。而本文方案要求完全无损的还原出原秘密信息图像,因此选择在中高频范围内的系数进行秘密信息嵌入(图1)。

Figure 1. Zigzag scanning sequence diagram

图1. Zigzag扫描顺序图

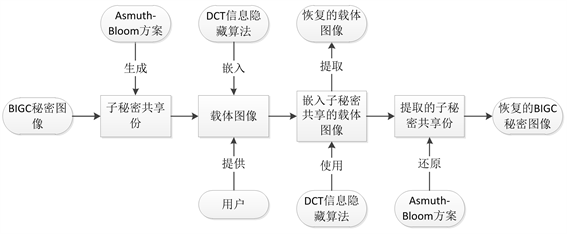

3. 基于Asmuth-Bloom门限秘密共享方案信息隐藏算法

本文设计的(t, n)门限秘密图像信息隐藏算法的流程图如下图2。

3.1. 子秘密共享图像生成

选取n个互素且递增的模数

。选取素数q,满足与以上模数互素的要求。本文选取的秘密图像是像素值大小为64 × 64的二值图像(BIGC图),秘密即为BIGC图中的每个像素。二值图像

中的每个像素为0或1,所以选取

满足q大于秘密s。在范围

内随机取参数A。再使用

公式

求得参数y。最后将参数y带入公式

。

即是一个共享份,由于

已经公开,只要保存

至5个64 × 64的矩阵中便可生成5份可视的子秘密共享。在本文的实验结果部分将给出参数论证例子及效果展示。

Figure 2. Flow chart of the scheme

图2. (t, n)门限秘密图像信息隐藏算法的流程图

3.2. DCT信息隐藏算法

本文选取上文所述第i个DCT分块中的第12个系数(缩写为

)进行秘密信息的嵌入,将水印英文(Watermark)简略为

表示第i个水印值,嵌水印规则如下:

嵌入过程分两种情况讨论,即分

取值不同时,即

当

时,保证DCT系数

,参数k是水印嵌入强度,嵌入公式如下:

当

时,保证DCT系数

,嵌入公式如下:

水印提取过程通过检测DCT系数 的正负性,提取水印 ,公式如下所示:

本文的方案将每一份子秘密图像的像素值连在一起存成五个大字符串进行五次DCT嵌入,提取时不需要获得整个字符串,只需要知道字符串的长度,便可以实现水印的盲提取。进行五次提取,可完整提取出嵌入的字符串,再将它们还原存进五个像素矩阵中,即恢复五个64 × 64的子秘密图像。

3.3. 秘密图像恢复

在经过以上秘密信息提取过程后,获得n份子秘密图像,任意取其中的t份即可恢复原秘密图像。

具体过程为先提取子份额,由

建立方程组

,此处t为门限。y为待求解的数,根据中国剩余定理可求得

,再有

,最后计算

得到秘密s,

即原秘密图像的每一个像素,生成64 × 64大小的矩阵,得出原秘密图像。

4. 实验结果

为了更好的展示基于Asmuth-Bloom门限秘密图像信息隐藏算法,本文对基于(3, 5)门限秘密图像信息隐藏算法的进行论证。最后,使用峰值信噪比(PSNR)、平均结构相似性(MSSIM)、比特出错概率(BER)与其他方案效果进行分析和比较。

4.1. 基于(3, 5)门限秘密图像共享信息隐藏算法

本方案选取互素模数

,

,

,

,

。素数

,

,参数A在

范围内随机选取,即[0, 68379]

内,此处取A=51638进行论证。验证BIGC图的第64 × 64个像素,即最后一个像素。

选取最后一个像素1为秘密。通过公式

。代入公式

,得出

。如下公式所示

遍历计算整张图片获得所有像素,计算得到以上 。最后生成图片即可得到子秘密灰度图像。

。最后生成图片即可得到子秘密灰度图像。

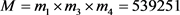

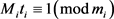

还原时,首先随机选取(73, 44)、(83, 2)、(89, 38)三份共享份。参数 。计算

。计算

,这是除了

,这是除了 以外其他两个模数的乘积。还需计算

以外其他两个模数的乘积。还需计算 ,

, 是

是 模

模 意义下的逆元,公式表示为

意义下的逆元,公式表示为

。综合以上可以求出

。综合以上可以求出

。最后一步得

。最后一步得

。

。

由此,证明完成,说明秘密共享生成与恢复过程正确,只需要遍历计算每一个像素值。

4.2. (3, 5)门限信息隐藏实验结果分析

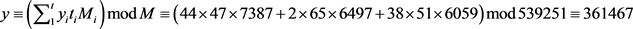

第一步运行秘密共享程序,由秘密图像共享生成子秘密共享图像,如下图3所示。

由上图可以看出,子秘密共享看上去是无意义图像,也无法获得任何秘密信息。

第二步运用DCT信息隐藏算法,将子秘密共享图像嵌入到不同用户提供的带有个人特征的彩色图像,可以是个人照片,本实验使用512 × 512的Lena图展示效果,Lena图4(b)~(f)表示用户1~5提供的图片。

从视觉角度看,嵌入子秘密共享的用户照片与原图没有区别。当PSNR值大于33时 [7],肉眼无法识别出嵌入前后的图像区别,嵌入的秘密信息亦不可感知。图片的不可见性随着PSNR值的增大而增强,子秘密共享隐藏性越好。在相同嵌入容量下,用PSNR值,即峰值信噪比反映嵌入共享的图像峰值信噪比,用MSSIM值,即平均结构相似性反应原载体图像与嵌入子秘密共享图像的图像相似度,越接近1,图像信息隐藏效果越好。由下表体现本方案中信息隐藏的效果优于其他方案。见表1。

Table 1. PSNR value and MSSIM value of this scheme are compared with other schemes

表1. 本方案与其他方案PSNR值、MSSIM值对比

再从嵌入秘密信息的图像中提取出5份子秘密图像,并进行还原,完整得出原秘密图像BIGC图(图5)。

Figure 5. The generated secret sharing image and the restored secret image

图5. 生成的秘密共享图像与还原的秘密图像

通过BER函数,即误比特率函数。将图像像素连在一起排成一行大字符串,再转成0、1比特流,比较嵌入前与提取后的比特流,原秘密图像与提取图像的比特流,函数值为0,说明比特流无误比特,即可以验证无误提取。表2展示本方案中秘密图像BER值。

Table 2. BER value of image before and after restoration

表2. 恢复前后图像BER值

如表2所示,通过BER函数比较恢复前后秘密图像完全一致,本文方案正确的恢复了秘密图像。

5. 结语

本文利用Asmuth-Bloom门限秘密共享技术,设计了一个基于Asmuth-Bloom门限共享秘密图像信息隐藏算法。为了更好的理解本文设计的基于Asmuth-Bloom门限秘密图像信息隐藏算法,以(3, 5)门限秘密共享方案为例,设计了(3, 5)门限秘密图像共享信息隐藏算法。并对(3, 5)门限信息隐藏算法进行实验论证。实验结果表明本文设计的信息隐藏算法能正确恢复秘密图像,PSNR、MSSIM、BER等指标优于其他方案。下一步将结合Asmuth-Bloom门限秘密共享技术,深入探究在灰度图、彩色图上信息隐藏算法,并选取灰度二维码、彩色二维码,进行秘密共享的应用研究。

基金项目

国家自然科学基金(61370188);北京市教委科研计划一般项目(KM202010015009);北京市教委科研计划资助(KM202110015004);北京印刷学院博士启动金项目(27170120003/020);BIGC Project (Ec202007)。