1. 引言

模型预测控制(MPC)是20世纪70年代为工业过程控制而开发的,在炼油、化工、电力等领域得到了广泛的应用 [1] 。虽然MPC在处理硬约束下的多变量控制问题方面具有显著的能力,但在面对模型非线性、参数不确定性和网络通信等复杂情况下,保证优化的递推可行性可能是相当具有挑战性的 [2] 。因此,如何解决这些具有挑战性的问题在实践和学术领域都得到了特别的关注。

近年来,T-S模糊模型通过一组线性子模型与隶属函数相结合常被用来刻画非线性系统,其中区间二型T-S模糊模型 [3] 对非线性系统有着更好的描述而被广泛使用。在MPC的研究中,文献 [4] 讨论了在通信协议下区间二型T-S模糊系统的高效MPC问题,与一型T-S模糊系统的高效MPC相比,有着更好的控制效果。然而,由于实际工业系统中状态不可测,这种状态反馈机制在很多场合下不能使用。因此,开发合适的基于输出的反馈控制方案来解决区间二型模糊模型预测控制是本文需要解决的问题之一。

随着网络连接逐渐取代传统的“点对点”连接,系统更容易维护和远程控制 [5] - [13] ,但其中系统安全已经在该领域成为一个新的具有挑战性的问题,因为在数据传输中会有数据传输遭到破坏的风险。近年来,系统安全引起了许多学者的特别关注,并取得了一些可喜的成果。到目前为止,有两种传统类型的攻击,即拒绝服务(DoS)攻击 [14] 和欺骗攻击 [15] 。与DoS攻击相比,欺骗攻击由于其偏差注入通常对模型性能的影响更为严重。因此,欺骗攻击下的系统安全比DoS攻击下的系统安全更加困难,近年来对系统安全的研究一直备受关注。例如,在文献 [16] 中,研究了线性和非线性网络控制系统(NCSs)在欺骗攻击下的安全问题,并设计了基于观测器的控制器,以获得理想的性能。值得注意的是,欺骗攻击的随机性是降低模型性能的主要问题,MPC框架下的安全控制问题 [17] 更具有挑战性,更不用说区间二型T-S模糊系统等复杂系统了。

基于以上讨论,为了弥补网络攻击下区间二型T-S模糊系统的模型预测控制的研究空缺,我们将在FMPC框架下设计一种带有欺骗攻击的区间二型T-S模糊系统的动态输出反馈控制器,以保证在H2-意义上的系统的安全性。为了达到这一目的,本文的主要贡献可以分为以下几个方面:1) 首次讨论了具有欺骗攻击的区间二型T-S模糊系统在FMPC框架下的动态输出反馈控制问题。2) 为了解决未知变量间耦合引起的非凸问题,采用了奇异值分解技术。此外,针对终端约束集的条件中所包含的不可测状态,提出了一个初始假设,以给出仅依赖于控制器估计状态的充分条件。3) 利用特殊标量的引入和不等式分析技术的应用,处理了攻击造成的可行性的破坏,并提出了一个可解性的辅助优化问题。在此基础上,提供了充分的条件,以保证具有所提出的基于FMPC的控制器的系统在H2-意义上是安全的。

本文的其余部分组织如下:在第2节中,给出了具有欺骗攻击的T-S模糊模型的一些初步工作,建立了目标函数和相应的优化问题,并通过求解所建立的问题,设计了FMPC框架内的区间二型T-S模糊动态输出反馈控制器。在第3节中,提供了确保系统安全的充分条件。在第4节中,给出了一个仿真实例以验证该算法的有效性。最后,第5节对本文进行了总结。

2. 问题描述

2.1. 系统模型

考虑以下区间二型T-S模糊系统:

,那么

(1)

这里,

(

为

维欧氏空间),以及

分别表示在k时刻的状态和控制输入。

表示测量输出,

表示合适维数的参数矩阵,

(

)为从1到

的正整数(自然数)。

表示系统的

个模糊规则。

表示第

个与系统状态有关的系统前件变量,

表示前件变量的数量。记

。

表示模糊集

合。

的激励强度为

,这里

和

分别表示下和上隶属度;

和

分别表示模糊集

中

的下和上隶属函数。很明显

和

。

在(1)中第三个式子,

表示敌方发出的欺骗攻击,它包含一个DoS攻击

和一个满足下式的有界项

:

(2)

其中

为欧氏范数,且有

是攻击信号所在多面体的顶点,

可以由

和对应的一组系数

线性表示,

是给定的上界。

(1)式中标量

是随机变量,用来表示在k时刻攻击发生的随机性,它服从取值0或1的伯努利分布白序列的分布律:

这里,

表示随机事件的概率,

表示欺骗攻击发生的概率。通过模糊化、模糊推理和解模糊过程,关于(1)的全局模型可以重写为

这里,

,

是由下式表示的模糊权重:

(3)

其中

。

和

是满足

的非线性权重。因此,系统参数矩阵满足

(4)

这里

(5)

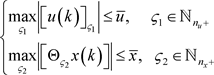

根据实际需要,考虑以下关于输入和状态的硬约束:

(6)

(6)

这里,

是一个已知的矩阵,

和

为已知的参数。

2.2. 关注的问题

2.2.1. 控制器的设计

在从传感器到控制器的数据传输过程中,由于网络连接,数据可能会被欺骗攻击破坏。针对此类攻击,本文的目的是在MPC框架内设计一系列动态输出反馈控制器,以保证T-S模糊系统的理想性能。为此,模糊形式的动态输出反馈控制器首先由下式给出:

,那么

(7)

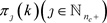

这里,

控制器的推理规则,Q为规则个数。定义

,这里

为前件变量,

为其个数。

表示模糊集。

表示估计状态,

是合适维数的需要设计的未知矩阵。

表示观测器和控制器的

条模糊规则。记

,其中 是基于

的控制器的前件变量,

表示前件变量的个数。

是基于

的控制器的前件变量,

表示前件变量的个数。 表示模糊集合。

的激励强度为

,这里

表示模糊集合。

的激励强度为

,这里

和

和 分别表示下和上隶属度。

分别表示下和上隶属度。 和

和 表示在模糊集

表示在模糊集 中

中 的下和上隶属函数。很明显,

和

的下和上隶属函数。很明显,

和 。

。

对(7),通过模糊化、模糊推理和解模糊过程,MPC策略下的T-S模糊形式的动态输出反馈控制器如下:

(8)

这里,

表示基于时刻k的将来时刻

的预测值。需设计的估计参数和反馈增益可以通过下式表示:

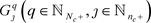

其中,这里的模糊权重定义为

是控制器的模糊权重,且满足

。

和

是满足

的非线性权重函数。

2.2.2. 一个最小–最大问题

通过定义

以及初始状态

,增广预测模型可以由以下紧凑形式表示:

(9)

这里,

根据FMPC的策略提出以下“最小–最大”优化问题来求出估计参数和反馈增益:

(10)

是无穷时域的目标函数。构建以下优化问题:

(9)

(11)

(12)

(12)

(13)

其中

表示时变的终端约束集(TCS)。增广状态

属于TCS的条件将在主要结论部分详细解释。

2.2.3. 预备知识

定义1考虑受控系统:

,

被称为是一个正控制不变集(PCIS),如果任意的

,存在容许的控制作用

使得对于所有

,

。

定义2 [18] 带有(2)描述的不确定项

的受控系统(9)在均方(MS)意义下安全,如果以下两个条件成立:

1) 当

,系统均方稳定;

2) 在零初始条件下,对于给定的标量

,有

定义3 [18] 带有(2)描述的不确定项

的受控系统(9)在

意义下安全,如果该系统是均方意义下安全的,且存在标量

使得以下条件成立:

3. 主要结论

本小节将给出满足TCS条件

的充分条件。事实上,由于欺骗攻击的存在,很难找到一个确定的TCS,本文将使用均方意义下的TCS来找到次优解。集合

在均方意义下是TCS,如果满足以下两个要求:

:定义以下二次函数:

(14)

有

(15)

:集合

对于预测状态在均方意义下是正控制不变集,且由以下表示:

(16)

为了简便,在随后的分析中,前件向量将简记:

。二次函数中的矩阵

,这里

和

是时变的矩阵,分别依赖于预测状态

和

。

,

。

是时变的变量,后面简写为

。

3.1. 过程成本条件

引理1 (奇异值分解)对于给定列满秩矩阵

,存在两个正交矩阵

和

使得

这里

,

。

是矩阵

的非零奇异值。因此,若矩阵

,存在非奇异矩阵

使得

当且仅当

。

借助奇异值分解(SVD)技术,提出以下引理来满足要求

:

引理2对于给定的列满秩阵

,考虑受控系统(9),如果存在正定矩阵

和矩阵

使得

(17)

(18)

这里h表示下一个预测时刻的顶点,

,

以及

那么,(15)式成立。此外,估计系统的参数矩阵可以由下式得到:

(19)

这里,

可以表示为

,其中

和

根据引理1获得。

证明:借助(17)和变量替换(19),也即

,不等式(18)可以重写为

(20)

这里

考虑以下成立的不等式:

(21)

(20)可以写为

(22)

这里

对(22)左乘

以及右乘其转置,可以得到

(23)

通过舒尔补,可得

(24)

这里,

对(24)式左乘

以及右乘其转置并利用到(5)定义的多面体的凸性,可以得到

(25)

这里

(26)

考虑到随机变量

的分布,有

(27)

其中

为随机变量的期望值,考虑(25)和(27),则有

这意味着(15)成立,因此TCS中的要求

可以由引理2保证。证毕。

3.2. 控制不变集条件

现在,尝试找到要求

的充分条件。下面的两个条件可以用来保证

:

:

,也即

(28)

:

,

(均方意义下成立)。

基于

和

的定义,利用Schur补,

成立当且仅当

(29)

考虑到随机性,要使

成立,必须满足

(30)

引理3给定参数

以及

,假设矩阵

列满秩。对于受控系统(9),如果存在正定矩阵

,正标量

和矩阵

使得(17)和以下条件成立:

(31)

(32)

其中,

,矩阵

与引理2中的相同,则(30)成立。

证明:为了方便,记

。借助不等式(21),由条件(31)和(32)可以得到

(33)

(34)

对于(33)和(34),均对不等号两边左乘

以及右乘其转置,分别得到

(35)

(36)

对于(35)不等号两边同时左乘

以及右乘其转置,应用Schur补,可以得到

(37)

由于系统处于多面体(5)中,因此由(37)可以得到

(38)

此外,考虑(28),由上式可以得到

(39)

类似地,利用Schur补,由(36)得到

(40)

由于多面体(5),从(40)可以得到

(41)

另一方面,考虑到以下不等式

将上述量不等式不等号两边同时相加计算得到

(42)

最后,将(39)和(41)不等号两边同时相加并利用不等式(42)得到

这意味着(30)成立。证毕。

到目前为止,已得到了保证要求

的充分条件。然而,由于系统状态

不完全可测,条件(28)并不能在线使用。接下来,将由一个引理来解决此问题。在这之前,关于初始状态

的一个必要的假设先由下面给出。

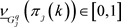

假设1假设系统(9)的初始状态属于一个已知的集合,即以下条件成立:

(43)

这里,

为已知矩阵,

和

是两个由经验预先设定的标量。

引理4假设引理3中条件满足。在假设1下,如果存在正定矩阵

,

以及给定的参数

使得以下条件成立:

(44)

(45)

(46)

(47)

(48)

(49)

这里,

,

与引理2中定义的相同,那么(28)能够满足。

证明:证明的过程可以分为以下两步。首先,在假设1下,需要证明引理4中的条件能够在

时满足(28)。然后,基于以上结论,在

时证明引理4的条件满足(28)。

在

时,由假设条件(43)和条件

可以得到

。那么,考虑(44)和条件

,很明显有

(50)

由于

,有

。因此,条件(28)在

时得到满足。

在

时,由条件(46)和(47),通过不等式

可以得到

(51)

(52)

与引理3中的(33),(35)和(37)的类似的技术,通过(51)和(52)可以分别得到

(53)

(54)

再考虑(50)并借助:

将(53)和(54)不等号两边同时相加得到以下数学表达式:

(55)

这里

。(55)意味着

。由条件(45),

和

意味着

。因此,

。由凸多面体的性质,有

。

同理,由(48)和(49)可以分别得到

(56)

(57)

借助在

时成立的条件(44)以及以下成立的不等式:

将(56)和(57)不等号两边同时相加得到

(58)

这里,

。(58)意味着

。由于条件

,有

,因此

,也就是说,

时(44)成立。

根据以上分析,在

时可以由(44)保证

和

的递推可行性。因此,在

时(28)成立。证毕。

通过以上来自假设1和引理4的讨论,可以保证

。到目前为止,TCS的

的证明已经全部完成。

3.3. 辅助优化问题

由于目标函数包含了参数不确定和网络攻击,不能直接求解

。为了解决这个问题,我们尝试找到

的一个明确的上界来构建一个辅助的优化问题。

考虑到性能指标

由非负项构成并且性能指标有界,必有

,这意味着

。另一方面,由(15)很容易得到

(59)

考虑

并将(59)不等号两边同时从

到

相加得到

(60)

考虑到(2)和条件(28),由(60)可以得到

于是,这提供了

的一个上界

。

下面我们考虑带约束的FMPC,给出一个引理来保证硬约束的满足。

引理5假设

为列满秩矩阵,给定标量

和矩阵

,如果存在正定矩阵

,矩阵

和一个正标量

使得(17)和以下条件成立:

(61)

(62)

(63)

那么,关于输入和状态的硬约束(11)和(12)得到满足,这里

可由下式表示:

这里

和

分别表示

的列和行。

证明:证明方法同文献 [4] ,在此略。

通过以上分析,构建了

的一个可解的辅助优化问题如下:

s.t. (18),(31),(32),(44)~(49),(61)~(63)

3.4. 系统性能分析

在本节中,将讨论以上通过FMPC策略所建立的优化问题的可行性,在此基础上,提供了在所提出的基于MPC的控制器下系统的性能分析。

定理1 (递推可行性)考虑硬约束条件(11)~(12)下的受控系统(9),假设

为列满秩矩阵,给定标量

。在假设1下,如果

在

时刻可行,那么在

等将来时刻均方意义下可行。

证明:假设

在

时刻可行,我们需要证明在

时刻也可行。在时刻

,有

。根据(31),(32),(44)~(49),有

。按照(5)所描述的多面体的性质,对于某个

,有

(64)

因此,有

。此过程可以继续在将来时刻得到证明,这就保证了

在

的均方意义的可行性。

定理2 (稳定性)假设

为列满秩矩阵,给定标量

。在假设1下,由优化问题

定义的控制律作用下的受控系统(9)在

意义下安全。

证明:定义

和

分别是在

时刻和

时刻函数

的最优值。基于定理1的可行性分析,优化问题

在

时刻的最优解是

时刻的一个可行解,我们将这一可行解的值函数记为

。根据以上分析,很明显

(65)

另一方面,借助以上可行性的分析以及凸多面体(5)和条件(15),有

(66)

由(65)和(66)可得

(67)

接下来,我们通过(67)进一步讨论系统的性能。

1) 均方意义的安全

令

,通过(67)可以很容易得到

,这意味着对于非零的

,

,因此系统在没有欺骗攻击情况下系统均方稳定。另外,在零初始条件

下给定

,对(67)不等号两边从

到

相加得到:

因此,依据定义2,定义3,系统(9)均方意义下安全。

2)

意义的安全

基于以上对于系统均方安全的分析,考虑(2),类似地,通过(67)有

根据(28),有

考虑到以上的分析,根据定义2和3,我们可以得到结论,被控系统(9)在

意义下安全。

4. 仿真算例

根据以上理论分析,下面给出本章提出的FMPC算法:

【离线部分】

第一步:给定列满秩矩阵

,找到正交矩阵

和

,使用奇异值分解技术满足引理1中的条件。

【在线部分】

Step 1:令

,给定初始值

,以及各参数使得初始状态满足假设1。

Step 2:在时刻

,基于第一步的参数,解可行的带约束的凸优化问题

,得到反馈增益的相关参数

以及模糊的

。然后由(8)求出控制输入

。

Step 3:将

实施于系统。令

然后返回第二步。

下面采用一个实际例子 [19] 来证明所提出的基于FMPC的算法在带有欺骗攻击的区间二型T-S模糊系统中的有效性。首先,一个二阶系统的数值例子说明了所提出的理论算法的有效性。在本例中,令

,

,这里,

是状态

的第

个分量。这里假设

可测而

不可测。系统参数给定为

模糊集的隶属函数给定为

。控制器的隶属函数为

。初值给定为

。

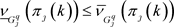

Figure 2. Closed loop system state, estimated state and control input curve without deception attack

图2. 无欺骗攻击的系统闭环系统状态、估计状态和控制输入曲线

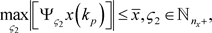

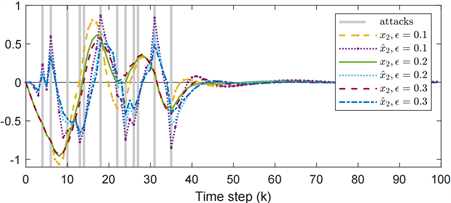

Figure 3. Closed loop system state with deception attack

and estimated state

图3. 带有欺骗攻击的闭环系统状态

和估计状态

Figure 4. Closed loop system state with deception attack

and estimated state

图4. 带有欺骗攻击的闭环系统状态

和估计状态

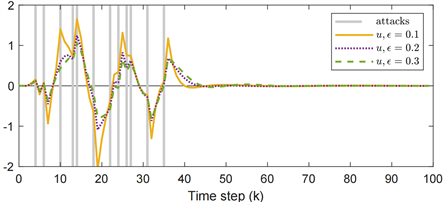

Figure 5. Control input curve of closed-loop system with deception attack

图5. 带有欺骗攻击的闭环系统控制输入曲线

图1和图2描述了无攻击的开环系统和闭环系统的状态响应。从图2中可以看出,在无攻击的情况下,通过使用所提出的算法,状态可以趋于原点,对应的估计状态和控制输入曲线也如图2所示。此外,图3和图4描述了在欺骗攻击下

和

闭环系统的状态响应与估计状态曲线。图5描述了攻击下的闭环系统的控制输入曲线。在图3~5中,竖直线记录了欺骗攻击发生的时刻,为了模拟

的不确定性,用

来模拟敌方发出的攻击信号。在

之间以成功概率为0.3的伯努利白序列来模拟随机发生的欺骗攻击。可以看出,真实状态曲线和控制输入作用均限制在硬约束

的范围内,并且通过3.4节对于系统性能的分析中可以得出结论,带有欺骗攻击的区间二型T-S模糊系统在所设计的高效模型预测控制算法下在

意义上均方稳定,即均方安全。正如所期望的是,尽管攻击对测量有一些影响,但系统仍然是均方安全的。仿真结果表明,所提出的FMPC方案性能良好。

5. 总结

本文针对一类欺骗攻击下区间二型T-S模糊模型描述的非线性系统,提出了基于安全的动态输出反馈FMPC问题。考虑到欺骗攻击的影响和区间二型T-S模糊系统的非线性,采用了FMPC框架下的动态输出反馈控制策略。借助于奇异值分解,解决了由变量耦合引起的非凸性,并提供了满足终端约束集的充分条件。然后,通过引入特殊标量、应用不等式分析技术,保证了算法的递推可行性。此外,给出了可解的辅助优化问题来求解控制器,以确保在所提出的基于FMPC的控制器下受到欺骗攻击的系统在

意义上是均方安全的。最后,通过仿真实例验证了所提出的控制策略。在仿真中,通过对单连杆刚性机器人系统用区间二型T-S模糊模型刻画,考虑了控制系统的传感器至控制器的信道之间存在欺骗攻击,将设计好的EMPC算法用于这种带有攻击的区间二型T-S模糊系统,所得仿真图足以验证所设计的控制算法对于保证系统安全的有效性。

基金项目

本研究获得国家自然科学基金面上项目资助,项目编号为62073223;和上海市自然科学基金资助,项目编号为22ZR1443400。

NOTES

*通讯作者。