1. 引言

量子密码学是量子力学和密码学有机结合的前沿学科,而量子密钥分发(Quantum Key Distribution,简称QKD)技术作为其主要研究内容,发展最为迅猛,我国自主研发的量子通信卫星将于8月份择期发射,其主要用途就是分发密钥和进行量子纠缠实验。QKD为远距离的通信双方Alice和Bob之间提供无条件安全的共享密钥,进而利用经典的“一次一密”加密算法来实现无条件安全的量子保密通信 [1] 。通信双方通过量子信道来传递信息,所谓量子信道就是能够很好地传送单个量子系统且与外界隔离的信道,对保护量子系统具有十分重要的作用。量子物理学,特别是不可克隆原理保证了以下两点内容:1) 合法用户可以检测到量子信道中任何窃听者的存在;2) 合法用户可以确定窃听者通过攻击量子信道所获信息的上限。因此,合法用户可以确定隐私放大在信息保护中的应用下限。

随着量子信息技术的飞速发展,通信双方在量子信道中传递的密钥信息存在被窃取的可能。通常假设窃听者(Eve)具有量子存储功能,可以在量子力学允许的范围内进行窃听和攻击,从而获得密钥信息。显然,Eve实施的攻击并不局限于量子信道,其可以攻击通信双方的设备(量子物理学不能为保护通信双方设备提供帮助),也可利用QKD实际执行过程中的漏洞来实现攻击。由于实际QKD系统所采用的物理器件存在不完美特性,不完全符合理想QKD协议的安全性需求,窃听者可以利用这些安全性漏洞来窃取密钥信息。量子力学基本原理为QKD系统的理论安全性提供了保证,而QKD系统的实际安全性却仍制约着自身的实用化发展。因此挖掘实际QKD系统中非理想物理器件所引起的安全性漏洞,对于QKD从理论研究向实际应用发展具有十分重要的现实意义。

近年来实际QKD系统不断发展和成熟,但实际系统中的安全性漏洞仍是各国研究团队分析与研究的热点问题。在实际双向QKD系统中,由于窃听者可以完全控制光源,所以QKD光源的光子数分布完全未知,此类光源被称为非可信源。目前针对非可信源的量子黑客攻击主要分为四种:大脉冲攻击、相位重映射攻击、被动法拉第镜攻击、特洛伊木马攻击。本文重点研究针对量子密钥分发协议的特洛伊木马攻击方案。

在实际安全性分析中,特洛伊木马攻击(Trojan Horse Attack,简称THA)受到了国内外研究机构的重点关注,针对THA的分析与研究日趋增多。2008年北京师范大学的邓富国等人通过两次单光子测量和六次幺正变换提高了多方量子秘密共享协议的安全性 [2] ,该协议可以抵抗准备量子信号的秘密分享者实施的THA。同年邓富国等人提出了一种实际双向量子通信协议 [3] ,利用该协议的鲁棒性可防止窃听者通过THA窃取量子信道中的密钥信息,这意味着双向量子通信协议在实际应用过程中也是安全的。2014年北京工业大学的杨宇光等人提出了基于BKM07协议的延迟-光子特洛伊木马攻击 [4] ,并对BKM07协议进行了一些改进,使其能够更好地处理THA带来的安全性问题。2014年青岛理工大学的马鸿洋和范兴奎提出了抵抗THA的量子密钥多播通信协议 [5] ,但目的量子节点的个数是固定的,如何动态处理节点个数仍需要深入研究。2014年德国埃尔朗根-纽伦堡大学的Nitin Jain等人发现特洛伊木马攻击能够对实际量子密码技术的安全性造成威胁,并在ID Quantique公司的商业QKD系统上成功实现了特洛伊木马攻击 [6] 。同年Nitin Jain等人对实际QKD系统中的THA进行了风险分析 [7] 。2015年内蒙古工业大学的杨秀清等人证明了在实际情况中利用目前的技术手段来攻破部分QKD系统是非常容易的 [8] ,并介绍了两种可用于双向协议的THA:延迟-光子攻击和隐形光子攻击。2015年东芝欧洲研究中心的Lucamarini等人将THA转换为信息泄露问题,这样就可以对系统安全性进行量化并与光学元件的规格联系起来,并在此基础上提出了QKD系统中THA的实际安全界限 [9] 。2016年,信息工程大学马鸿鑫等提出了针对连续变量的特洛伊木马攻击思想,并取得了一定的效果 [10] 。

以上针对QKD协议的特洛伊木马攻击方案均建立在基于极化单光子协议基础之上,针对基于纠缠协议的攻击方案目前文献研究相对较少。本文借鉴特洛伊木马攻击思想,针对最初也是最具代表性的两粒子纠缠态协议Ekert91协议 [11] 进行分析,窃听者通过THA获取接收方Bob端的测量基信息,然后在通信双方共享安全密钥之后,利用截取-重发的方法对测量基相同的部分EPR光子进行测量,进而获取部分安全密钥。所提方案可以获得大部分安全密钥而引入较小的误码率,并能够应用到基于多粒子纠缠的协议中,具有现实可行性和推广价值。

2. Ekert91协议

1991年,牛津大学的Ekert提出了基于纠缠光子信号的量子保密通信协议,简称为Ekert91协议。该协议利用量子纠缠来共享高安全性密钥,同时利用经典通信的方式对密钥进行检验并确定最终用于通信的安全密钥。其中,通过利用Alice和Bob测量基不同部分的测量结果进行Bell不等式的计算,可以检测出Eve存在的可能性,进而保证了Ekert91协议的安全性。

Ekert91协议的示意图如图1所示:Alice在本地制备好EPR光子对,再将其中一个光子传输给Bob。这样Alice和Bob之间就共享一对EPR光子。首先,通信双方分别对自己持有的EPR光子进行测量并保留测量结果,其中测量基从两个特定基

中随机选取;经过多次测量以后,通信双方在经典公共信道上公布各自随机选取的测量基,保留同时测量成功的部分。如果测量基相同,则保留对应的测量结果;而测量基不同的部分则通过经典公共信道告诉对方;然后,对该部分的测量结果进行Bell不等式的计算,根据不等式的破坏程度可检验系统的安全性;最后,在保证系统安全性的情况下,由于量子纠缠导致通信双方的测量结果具有强关联性,所以测量基相同部分对应的测量结果可以作为通信双方共享的安全密钥。

3. 特洛伊木马攻击方案

3.1. 攻击思想

在过去的十年里,各国研究团队陆续发现QKD的物理实现过程中的一些漏洞,而这些漏洞的出现主

Figure 1. Progress of Ekert91 protocol

图1. Ekert91协议示意图

要是由于技术的非理想性或硬件的缺陷。射入QKD系统的光脉冲会在某些位置发生Fresnel反射和Rayleigh散射,导致一些光向输入光信号的反方向传播。因此,一些QKD系统内部元件的特性和功能可通过发射强光并分析背向反射光进行研究,这就构成了THA的基础。

Eve占据部分开放的量子信道,使用一个辅助光源发射强光进入Alice或Bob的系统。由于QKD系统中任何光学元件都存在反射光,Eve可通过分析调制元件(如相位调制器或偏振调制器)的反射光来获取测量基信息,进而利用简单的截取-重发攻击获得密钥信息。这种攻击被称为特洛伊木马攻击。准确的说,THA利用了量子信道对Eve开放的特点,针对的不是Alice和Bob之间传递的光子,而是Alice或Bob端的光学元件。尽管存在强度可被Eve探测的反射光,但在目前的技术条件下想通过测量反射光来获得Alice调制信号的信息仍很难实现。

3.2. 攻击原理

每一种量子保密通信协议的实现方法都有自身的特点,协议的使用范围也各不相同。而本章提出针对Ekert91协议的攻击方案,就是为了更加全面地分析THA技术,对攻击效率的提高和防御策略的研究有着重要的参考价值。

在通信双方分别对自己持有的EPR光子进行测量之前,密钥是无法确定的,因此Eve无法在EPR光子传输过程中窃取任何信息。在通信双方公布各自随机选取的测量基之前,Eve无法确定通信双方选取的测量基是否相同,进而无法窃取通信双方共享的安全密钥。如果Eve想窃取安全密钥,那么它必须复制并保留一个EPR光子且不被通信双方发现,直至通过经典公共信道获取测量基,才能通过测量获取安全密钥。其中,复制EPR光子是违背量子不可克隆原理的,同时在现有技术条件下想长期存储量子态也是很难实现的。

本章提出了针对Ekert91协议的特洛伊木马部分攻击方案,基本原理是Eve通过THA获取Bob的测量基信息,然后在通信双方共享安全密钥之后,利用截取-重发的方法对测量基相同的部分EPR光子进行测量,进而获取部分安全密钥。通常假设Eve具有量子存储功能,可以在量子力学允许的范围内进行窃听和攻击。

3.3. 攻击步骤

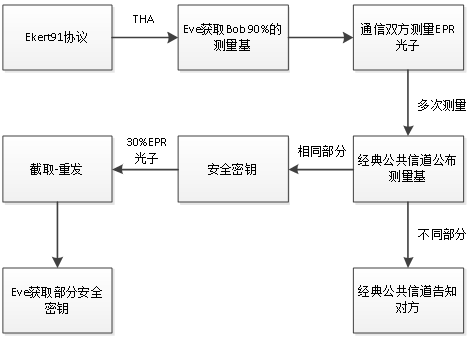

THA攻击Ekert91量子保密通信协议的具体流程如下,如图2所示:

1) 根据参考文献13的窃听装置和攻击思想,Eve可通过THA获取Bob端90%的测量基信息。

2) EPR光子对的共享方式有很多种。假定Alice在本地制备好EPR光子对后,再将其中一个光子传输给Bob。通信双方分别对自己持有的EPR光子进行测量并保留测量结果,其中测量基从两个特定基

中随机选取。

3) 经过多次测量以后,通信双方在经典公共信道上公布各自随机选取的测量基,保留同时测量成功的部分。

4) 如果测量基相同,则保留对应的测量结果并作为通信双方共享的安全密钥,而测量基不同的部分则通过经典公共信道告诉对方。

5) 通常假设Eve具备量子存储能力。Eve利用截取-重发的方法对30%用于形成安全密钥的EPR光子进行测量,但Eve只知道Bob端90%的测量基信息,所以其只能获取部分安全密钥。

3.4. 攻击效果分析

本章所提攻击方案有利于Eve获取安全密钥信息,攻击效果分析过程如下:

1) 因为通信双方的测量基都是从

中随机选取的,所以测量基相同的概率为50%。导致Alice传输给Bob的EPR光子只有一半用于形成通信双方共享的安全密钥。下面讨论Eve对所有用于形成安全

Figure 2. Progress of THA against Ekert91 protocol

图2. THA攻击Ekert91协议流程图

密钥的EPR光子进行测量这种情况。

由表1可知,因为Eve知道90%的Bob测量基信息,所以Eve可通过测量EPR光子获取90%的安全密钥。

2) 对于剩下10%未知的Bob测量基信息,不妨设Bob选取+基进行测量。此时,Eve选取+基或×基进行测量的概率各为50%。

由表2可知,因为Eve无法获取剩下10%的Bob测量基信息且选取+基或×基进行测量的概率各为50%,所以在Eve选取+基进行测量时其可以获取5%的安全密钥,而在选取 × 基进行测量时,虽然不能获取完全正确的安全密钥,但是也有一定概率获取安全密钥。

3) 对于剩下5%未知的安全密钥,Eve选取×基进行测量,不妨设Alice的测量结果为1。

由表3可知,Eve选取 × 基对Alice传输的测量结果1进行测量,测量结果各有50%的概率为0或1。然后Bob利用 + 基对Eve传输的测量结果0或1进行测量,测量结果也各有50%的概率为0或1。也就是说,Alice的测量结果1在Eve的作用下可变为0、1、0、1,概率各为25%,即Eve可获取2.5%的安全密钥,剩下2.5%的安全密钥则无法得知。

因此,在上述这种情况下,Eve可获取97.5%的安全密钥,同时引入了2.5%的误码率。

4) 本章所提攻击方案选取30%的EPR光子进行测量,Eve可以获得

的安全密钥,同时将误码率降到

,从而进一步降低通信双方发现Eve存在的可能性。

正如上文所述,考虑到EPR光子在传输过程中存在被窃听的危险 [12] ,这可能会对Ekert91协议共享安全密钥的过程造成干扰,进而引入一定的误码率。为了能够最大程度地降低Eve所引起的误码率,我

Table 1. Known 90% of Bob’s measurement basis information

表1. 已知90%的Bob测量基信息

Table 2. Unknown 10% of Bob’s measurement basis information

表2. Bob测量基信息的10%未知

表3. Eve选取 × 基

们使用低损信道代替原有信道进行EPR光子的传输。通过使用低损信道传输EPR光子,安全密钥的误码率可被限制在一定范围内,从而不会引起通信双方的注意,Eve可以继续利用该攻击方案获取安全密钥信息。

4. 结论与展望

近年来,量子保密通信蓬勃发展,而QKD系统作为其重点研究方向,逐步从理论研究走向实际应用。由于实际QKD系统所用的物理器件存在非完美特性,导致实际系统与理想模型之间存在一定差异,而窃听者通常会利用这些差异来实施量子黑客攻击,进而获取部分或全部密钥信息。

本文主要针对实际QKD系统中非可信源问题进行了量子黑客攻击技术的分析与研究。其中,我们提出了一种新的攻击方案:针对Ekert91协议的特洛伊木马部分攻击方案。该方案针对构成安全密钥的EPR光子对总量的30%进行测量,Eve可以获得29.25%的安全密钥且只引入0.75%的误码率,同时可使用低损信道代替原有信道以降低所引入误码率的影响。在攻击方案的设计过程中,我们将EPR光子对的共享方式假定为Alice产生并传输给Bob。但在Ekert91协议中EPR光子对的共享方式却有很多种,共享方式的改变可能会影响攻击方案的效率,所以针对Ekert91协议的THA技术研究还任重而道远。相信随着科技水平的不断提高,实际QKD系统中的非完美因素将逐渐减少,THA技术的研究将进入一个崭新的阶段,这对量子逆向分析技术的发展具有重要的现实意义。