1. 引言

量子通信是利用量子物理的特性与信息科技相结合而产生的一门新型学科。量子通信的优势在于它是利用量子态的物理特性来达到绝对的安全性。现阶段随着“墨子号”卫星的成功发射并投入使用,量子通信的发展将进一步提速。相对比经典网络的发展,量子通信网络也和经典网络一样需要面对一些安全性问题。比如网络中节点的信任问题,节点的接入评判标准,以及节点的认证等一系列问题。随着“京沪干线”量子通信网络的投入使用,要保证在接入到量子通信网络中的节点的信任,防止假冒,篡改,欺骗等行为的出现,这是在量子通信应用和网络化的进程中必须要面对和解决的问题。对比经典网络,节点的信任是实现网络通信的基础,在量子通信网络当中也是一样的。目前,大部分量子密钥分配协议 [1] [2] [3] [4] 都是在通信双方可信的前提下进行的。由此可以发现,量子通信网络当中节点的信任状况是最根本的也是最重要的。到目前为止国内外关于量子通信网络中节点可信接入模型的研究暂时还不是很多。由于它对于整个量子通信网络具有极其重要的意义,所以对于量子通信网络中节点可信接入模型的研究具有相当大的价值,为了使量子通信网络更进一步的发展,这项研究也将成为量子通信当中的重要组成部分。

2. 可信接入的介绍

在经典网络中为了保证接入网络内的节点的安全性,以及接入后不会给网络带来安全隐患,所以需要对接入网络的终端进行严格的认证和信任的评估。为了避免接入的节点对可信网络的安全性产生影响,提出了可信接入的概念。目前有多种接入标准和规范。由思科发起的网络接入控制技术(Network Admission Control, NAC),用于确保接入网络中的节点是信任关系。微软提出了网络接入保护技术(Network Access Protection, NAP),来确保接入私有网络的节点的安全性。“可信计算组织”TCG (Trusted Computing Group)提出了可信接入规范(Trusted Network Connection, TNC),旨在确认接入网络节点的身份及其平台的完整性 [5] 。相较于NAC和NAP对节点设备的局限而言,TNC规范具有不错的开放性,其大概框架如图1所示。

TNC规范主要可分为两大部分,一部分是对身份的证明,另一部分是对完整性的度量。在身份的证明过程中通过对用户及平台的身份认证来完成身份的证明;在完整性的度量过程中对病毒库完整性,授权软件应用版本,身份归属,安全策略等因素进行检查来确定其结果。其中对身份和完整性的证明过程中均使用到了基于离散数学的公钥密码学。安全性由复杂的数学运算来保证。在量子网络中可以利用量

子特性来保证其安全性,效率提高的同时又能够抵抗随着计算能力提升而对传统的公钥密码的威胁。同时TNC规范中已经对现有的网络访问技术进行了充分的利用(如802.11x,VPN等),使得其在不同的利用场景下能够进行可信网络连接。此处将TNC规范应用于量子通信网络中,处理量子网络中节点可信接入的问题。本文在节点遵循TNC规范和要求的基础上提出了量子网络中的节点可信接入这一概念。

经典网络中由可信计算组织提出了信任根和信任链的概念 [6] 。信任根用来进行测量,报告和存储信任度,信任链用来传递组建可信网络。本文将量子网络中可信中继网络定义为一个抽象的大信任根,通过信任根运用度量和报告机制来实现一个自上向下由信任链构建的可信网络。对可信中继网络中的节点文中称为TTP (Trusted Third Party),对接入可信网络的节点称为节点u。TTP对其下所接入的节点u进行可信接入的操作,然后将所辖节点的信任度保存,同时在上层需要的时候进行自下向上的报告。可信中继网络的结构如图2所示。信任链在量子网络中通过量子隐形传态来进行传递。在结合TNC中身份认证和完整性验证等优点的基础上,提出了将量子身份认证和基于直觉模糊集的量子信任评估模型及信任综合评判模型应用到量子通信网络中,完成基于可信中继量子网络的节点可信接入。

3. 接入流程

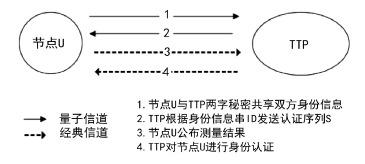

节点申请接入可信中继网络时,为了达到上文所提出对身份的证明,首先TTP对节点u使用量子身份认证来完成对节点身份信息的确认。为了满足对完整性的度量,然后将节点u的各个信任属性按照TNC规范进行采集后用量子态进行传输。由于节点的各个信任属性具有主观性,变化性,抽象性,所以此处引入直觉模糊集来对各个信任属性进行描述,完成对影响信任度的各个属性的定量描述。最后根据综合评判信任模型对信任度进行计算来完成节点接入可信中继网络的过程。具体流程如图3所示。

3.1. 量子身份认证

在进行量子身份认证的过程中将使用单粒子来完成整个认证流程。过程中认为信道为理想状态。认证过程中共使用两组测量基,分别为X基和Z基。当粒子旋转偏振状态是右旋和左旋时用

和

表示,当粒子线性偏振状态是水平和垂直时用

和

表示 [7] 。在节点u和TTP行量子身份认证之前,双方通过量子秘密共享 [8] [9] 相互获得对方的二进制身份信息,然后通过对双方的二进制身份信息进行按位异或操作(位数不同则在后补零)产生认证二进制串ID。TTP根据二进制认证串ID制备一串光子序列S。其中当

ID的第i位为0时,生成第i个光子

或

;当ID的第i位为1时,生成第i个光子

或

。再根据上述规则制备若干位诱惑光子序列S’并插入到光子序列S中。双方约定根据ID的第i位信息来对测量基进行选取。其中当ID的第i位为0时,选取Z基;其中当ID的第i位为1时,选取X基。节点u在收到TTP发送的光子序列S后,TTP向节点u公布光子序列S中诱惑粒子的位置。根据TTP公布的诱惑粒子位置,节点u将S’提取出来,然后根据相互约定的规则选取测量基对诱惑光子序列S’和光子序列S按顺序进行测量。最后将测量结果进行公布。如果诱惑粒子的测量结果没有超过窃听检测的阈值范围,TTP根据光子序列S的测量结果来完成对节点u的身份认证。根据上述规则,TTP对节点u的认证过程如图4所示。

3.2. 基于可信中继网络的节点信任评估

当节点身份认证成功之后,就可以对节点进行信任评估了。量子通信网络中信任的评估具有主观性,变化性,抽象性等特点,因此无法准确的对信任进行描述和刻画 [10] 。此处借助直觉模糊集理论对量子通信网络中的信任问题进行建模,在文献 [10] 的研究基础上结合可信中继网络实现对接入网络的节点的信任评估,然后利用量子隐形传态对节点的信任属性值进行安全传递。

在量子通信中,量子态可以用

来表示。其中

。考虑到量子通信网络中,信任具有随机性、多样性和模糊性等不确定性因素,因此拟借助于直觉模糊集中的隶属度和非隶属度,来对节点隶属于某个属性的程度(隶属度)进行刻画。此处可以将节点的信任值的各个属性用量子态来进行表示:

。其中

表示第i个节点,

是

对第j个属性的隶属度,

是

对第j个属性的非隶属度,且满足关系

。由此来实现将节点的信任度用量子态的形式进行表示。同时借助于量子隐形传态来实现信任值的传递。

TTP与用户

之间共享一对Bell粒子,将其中粒子1归节点

所有,粒子2归TTP,所有四种Bell态表示如下:

Figure 4. Node U and TTP for quantum authentication

图4. 节点U与TTP进行量子身份认证过程

;

;

;

将自身的信任属性制备成量子态

(即要隐形传态的量子态),借助于量子信道隐形传态给TTP。具体过程如下:

1)

对量子态

和Bell态进行直积操作。

具体做法是:

将其制备成的量子态

,与他们共享的处于纠缠态中的量子态

的粒子1和粒子2进行“

”运算,得到一个三粒子态

。过程如下。

2)

对粒子1和量子态 进行测量。判断其结果处于四种Bell态中的哪一种。此处对量子信息进行编码。用经典信息二进制00、01、10和11分别代表

的测量结果

、

、

、

四个状态,并将结果(经典信息)发送给TTP。此处将

按对应的四个Bell态展开得到:

进行测量。判断其结果处于四种Bell态中的哪一种。此处对量子信息进行编码。用经典信息二进制00、01、10和11分别代表

的测量结果

、

、

、

四个状态,并将结果(经典信息)发送给TTP。此处将

按对应的四个Bell态展开得到:

3) TTP根据收到的测量结果,对他拥有的粒子2做对应的操作,即可恢复出

信任值的原始量子态

。并规定当TTP收到

发送的经典信息00、01、10、11时,做相对应酉变换,即可得到

信任值的原始量子态

,对应关系如表1所示。

4) TTP根据恢复出的

,计算出

的信任值,并根据计算出的信任值评判是否信任

,同时将

的信任值保存(更新)在TTP所属的本地数据库中。

3.3. 模糊综合评判信任模型

本节将利用模糊综合评判信任模型对接入节点的信任值进行判断,确认其信任值是否符合接入标准。首先对评判模型中所需要的语意集进行定义。属性集

,其中每个子集

代表节点信任类型的各个属性。评价集

,其中每个子集 代表节点每个属性的不同评价等级。根据属性集和评价集获得评判矩阵

。最后根据对节点不同属性的权重构建权重集合

。

代表节点每个属性的不同评价等级。根据属性集和评价集获得评判矩阵

。最后根据对节点不同属性的权重构建权重集合

。

Table 1. The unitary transformation of classical information

表1. 经典信息对应的酉变换

通过上文按照TNC规范采集并通过隐形传态传递到TTP的属性信任值,对节点属性集进行定义。例如历史通信成功率,病毒库完整性,授权软件应用版本,身份归属,安全策略等对信任值进行影响的属性。分别对这五个属性定义属性集

,并设定权重集合分别为0.5,0.2,0.1,0.1,0.1。确定评价集分别为1,0.9,0.8,0.7对应“完全符合”,“很符合”,“一般符合”,“不符合”。其中属性集,权重集,评价集可根据实际网络的要求而进行设定,以符合具体的需求。此处将节点u的各个属性集相对应的评价集通过上文所介绍的量子态发送给TTP。节点各个属性所对应的评价集如表2所示。

由节点u各属性集对应的评价集经计算可获得评价矩阵R如下:

TTP通过对算子的选取来计算出评价向量

。最后通过评价集与评价向量进行量化,将节点u的信任值计算出。

。TTP根据自身的接入标准设置一个阈值用来判断节点是否接入。假设该阈值为0.90,则节点u接入成功。

4. 安全性分析

在整个量子网络中节点可信接入的过程可能会面临一些安全性问题。本小节将对文中不同流程进行安全性分析。

Table 2. Each attribute of the node corresponds to the evaluation set

表2. 节点各个属性所对应的评价集

4.1. 身份认证的安全性

在进行量子身份认证的过程中,当窃听者截获到认证串光子序列,并对认证串进行测量想获取认证信息时。由于认证过程中使用到的两个不同的偏振态。根据量子测不准原理导致其无法正确的确定测量结果,并会导致对结果产生影响。例如假设认证串光子序列S的长度为n位,窃听者Eve对认证串光子序列S的每一位测量基的正确选取的概率为1/2。在认证串光子序列S长度为n的情况下,窃听者Eve要对认证串光子序列S完全准确的获得测量结果的概率只有1/2n。当认证串光子序列S的长度越长,窃听者Eve获得正确结果的概率越小。测量结果无法满足预期结果,从而认证失败。若是在非理想信道下则可根据实际情况设定一个阈值来进行判断 [11] 。从而保证认证过程当中不受外部的攻击。

4.2. 信任评估的安全性

在节点将自身的各个属性通过量子态完成传输的过程中,如果存在外部窃听者Eve进行截获攻击,由于处于缠态中的量子比特是由节点u所制备,窃听者Eve无法获得任何量子比特信息。当窃听者Eve截获到节点u通过经典信道发给TTP的信息(窃听者Eve得到节点u的测量结果,该过程中经典信道的测量结果其实已经是编码过后的信息),但因为窃听者Eve没有量子纠缠态中的量子比特信息,所以即使他截取到经典信道中的测量结果,他也不能通过酉变换(因为窃听者Eve并不知道测量信息所对应的酉变换是什么)来恢复出携带信息的量子态

。这样窃听者Eve就不能由量子态中获取任何节点的信息。因此保证了不被外部窃听者所攻击。

如果存在外部攻击者Eve截获到节点u发送给TTP处于纠缠态中的粒子2,根据量子测不准原理和量子不可克隆定理,如果攻击者Eve去测量粒子2,就会导致粒子2的量子态塌缩,进而无法恢复出携带节点u信息的量子态

;如果攻击者Eve希望通过一些操作恢复出携带节点u信息的量子态

,也会导致对粒子2的量子态塌缩。因为攻击者Eve并不知道测量结果及其所对应的酉变换是什么。从而保证了该过程的安全性。

此外,在本文中提出的量子可信中继网会将其接入的节点的信任度进行记录,在上层需要的时候由下向上进行汇报和传递,同时也避免了节点的抵赖情况的发生。

5. 小节

本文借助经典网络中可信接入的手段,利用量子可信中继网络来完成节点的可信接入。使用对单粒子的操作来实现量子身份认证,并通过直接模糊集理论及量子隐形传态来完成对节点的信任评估,最后通过综合评判模型来实现对节点接入的判定。将TNC标准结合到量子通信网络中研究并提出了基于量子可信中继网络节点可信接入模型,为量子通信网络中信任问题的研究提供了一种新思路。

基金项目

国家自然科学基金(61572086, 61402058);四川省科技计划项目(拨款号:20717YY168);国家重点研究发展计划(2017YFB0802302);四川量子安全通信创新团队(17TD0009);四川省学术和技术领导人培训资金支持项目(2016120080102643),成都信息工程大学中青年学术研究基金(J201511)。