1. 文献综述及研究背景

2004年前智能家居安防产业刚刚在我国兴起,因此相关的标准数目比较少;2005年后,随着智能家居安防产业的发展壮大,新制定的标准数目呈现明显的上升趋势。但是,在进入2015年后,新制定的标准又出现了大幅度回落,这说明了经过近10年的快速发展,智能家居安防产业又迎来了新的发展瓶颈。在全球范围内,智能家居安防专利申请量排名前五的申请人分别是报知机株式会社、海尔集团、Panasonic、矢崎和东京瓦斯,可见中日韩和美国企业是该领域的重要申请人。虽然中国企业对该领域的研究起步晚,但其投入的力度却越来越大 [1]。

目前智能产品发展迅速,包括格力,美的,海尔等老牌家居巨头在内的各大厂商,以及谷歌,百度,小米等知名科技公司都在智能家居的研发上花费了大量的精力与财力,通过家居智能化,人们可以通过网络轻松控制家里的各个设备,如热水器,空调,照明设备等,而据统计,人的一生超过70%的时间是在家里度过的 [2],如此的接触比例更加说明了智能家居等智能设备的安全性是极其重要的,而一些潜在的危害都可能带来或大或小的安全及隐私问题。

小的方面,如果黑客入侵了用户家中的智能设备网络,那么黑客可接管智能设备的控制权,对家中的智能设备实施可能带来安全隐患的操作,如使婴儿房的空调制冷,开关防盗门等,甚至可以随意开关家庭监控造成隐私安全问题。西班牙黑客Jesus Molina某酒店住宿期间,发现了房屋内的多个操控系统漏洞,利用这些漏洞,能够实现对酒店250多个房间里的灯光、温控器、百叶窗、电视以及门外的请勿打扰电子灯的控制。另外,由于酒店对客人的iPad缺少安全认证,黑客也可利用笔记本电脑控制其他房间的设备。更为严重的是,黑客甚至还可以在其iPad等设备中安装木马程序,实现远程控制 [3]。

大的方面,假设某A地医生通过远程手术给一个B地病人实施手术,黑客通过入侵其医疗设备,恶意更改设备设置参数,则有可能对病人造成生命威胁。黑客巴纳拜·杰克就曾计划在2013年的黑客大会上,展示通过入侵心脏起搏器,发出一系列830 V的高压电击,除此之外,智能化生产也在发展之中,黑客同样会对大型工厂的正常工作带来影响。

因此本文主要是基于在一个逐渐智能化,物联网设备爆炸性增长的未来场景下进行网络安全的主动防御检测,通过模拟攻击物联网设备,突破安全防护的检测方式,来给予未来我们日常生活中所需要进行网络安全予以警示和经验的学习。

2. 攻击系统及环境的硬件设计方案

赵俊和任姣姣在文章中主要通过重放攻击实现接入内网,但其过度依赖于现有软件,只简单叙述了现有软件的使用流程,且文章进度截至到接入内网,没有实现接管控制权限。杨丽,冯娟,卢秀丽,刘强 [4] 仅对智能设备本身的硬件安全做出了研究,讨论了安防,如火灾一类的安全,没有对安全隐私等网络安全方面做出研究讨论。刘发贵,彭妙霞 [5] 的研究是对网关流量进行分析,形成病毒防护系统,而本文的渗透测试基于内网环境,无需通过内网即可对智能设备发起攻击。

2.1. 实验环境的设计

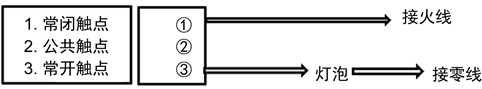

用智能灯泡为代表来设计智能场景,切断线路使灯泡的线路与esp-01/01s继电器相连接(如图1),在python环境下,用pip指令安装esptool,usb插入esp8266给esp8266刷入固件,在网页端内网对其进行设置,并使其接入智能设备所在Wi-Fi网络中,自此,可以实现通过手机电脑或其他在该网络下的电子设备去控制这个灯的开关闭合,以该智能灯作为智能设备代表。

Figure 1. Schematic diagram of relay connection

图1. 继电器接法示意图

2.2. 移动攻击设备设计

采用树莓派3B作为控制核心,以电源,电机驱动模块等硬件作为载体,制作了一个可移动的微型计算机,该设备可被远程操控实现移动,带有Wi-Fi模块,可接入无线网络。

GPIO口指通用输入输出口,通过GPIO口可将树莓派与其他硬件连接起来,树莓派有40个GPIO口可用来拓展其他的外部设备,可使用BCM的方式来对引脚进行定义、编号。之后对管脚的类型进行设置和初始化,通过python的bottle框架和python代码即可实现该攻击设备的网页端控制(如表1)。

3. 攻击系统脚本设计方案

3.1. 内网攻击脚本的设计

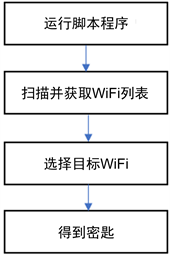

在所有的安全事件中,有超过70%的安全事件是发生在内网上的,并且随着网络的庞大化和复杂化,这一比例仍有增长的趋势 [6]。脚本引用了python的pyWi-Fi,time模块,pyWi-Fi模块用于主要的Wi-Fi网络破译,time模块则提供了各种的时间参数。实验首先获取周围存在的Wi-Fi列表,获取这些Wi-Fi的ssid值,选择智能设备网络源Wi-Fi,目标智能设备(本实验中的智能电灯)附近所有Wi-Fi的SSID值和Wi-Fi相关信息并形成列表,我们选择目标智能电灯所在的Wi-Fi内网,之后脚本程序将利用内置的全球top 1000弱口令密匙字典对所选择的Wi-Fi进行密匙破译,在破译完成之后,我们的攻击设备将自动连接Wi-Fi并执行权限伪造脚本程序(如图2)。

Table 1. GPIO control trolley bus design

表1. GPIO控制小车总线设计图

Figure 2. Decoding script control flowchart

图2. 破译脚本控制流程图

通过以上流程,我们可以执行上述流程,并通过脚本来实现Wi-Fi源的获取并进行攻击。

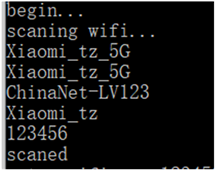

1) 首先调用程序获取Wi-Fi列表如图3所示。

Figure 3. Scripts to obtain a list of Wi-Fi

图3. 脚本程序获取Wi-Fi列表

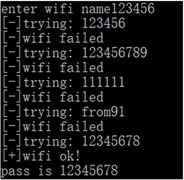

2) 选择需要破译的Wi-Fi进行破译工作如图4所示。

Figure 4. Flowchart of script cracking Wi-Fi key

图4. 脚本程序破译Wi-Fi密匙流程图

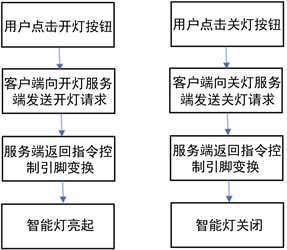

3.2. 智能设备控制流程设计

通过在用户控制智能灯处抓包分析可知,用户通过点击不同的功能按钮去实现不同的控制效果,每个不同的按钮对应不同的服务端,在发起请求时,客户端会向服务端以GET方式发送请求报文,在收到请求报文后,服务端会处理请求报文,并向客户端返回响应报文。继电器因此而得到控制,来改变电平的高低进而控制电路电流达到开关智能灯的效果(如图5)。

Figure 5. Smart light control flowchart

图5. 智能灯控制流程图

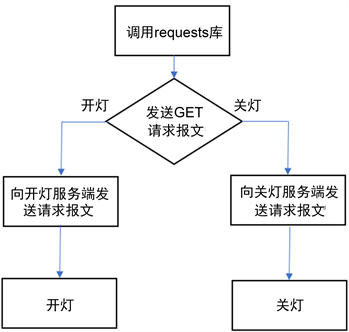

3.3. 权限伪造脚本程序的设计

基于3.2所示智能设备控制原理,使用python编写脚本程序来模拟请求过程,从而取得无用户授权情况下的控制权。脚本首先调用python的requests库,requests是使用Apache2 licensed许可证的HTTP库,支持HTTP连接保持和使用cookie保持会话,自动实现持久连接keep-alive,还可自动响应内容的编码,支持国际化的URL和POST数据自动编码。使用Requests可以轻而易举的完成浏览器可有的任何操作。

之后脚本程序会根据渗透测试人员的需求来发送不同的GET方式请求报文。根据不同的控制需求,脚本程序会向不同的服务端发送请求报文,我们假设服务端A/B分别处理智能电灯的开/关请求,则当渗透测试人员想要开启智能电灯时,脚本程序就向服务端地址A发送GET请求报文并附上开启信号,同理则向服务端地址B发送请求报文。python脚本代码流程如下图6:

Figure 6. Flow chart of code control principle

图6. 代码控制原理流程图

4. 实验结果与防护分析

4.1. 实验结果

实验中,我们的设备成功连上了被破译Wi-Fi,证明成功破解了智能设备所在的网络接入其内网,在对智能灯进行开关操作过程中,脚本程序均返回状态码200,智能灯也成功被远程操作实现了开关。实验证明了智能设备存在安全隐患且极有可能带来潜在的对人身,财产的安全威胁,而这种威胁在智能设备发展高峰期尤为突出。

4.2. IoT智能设备安全解决方案

综上我们可以形成以下的IoT智能设备的方案如下:

增大智能设备所在无线网络的密码安全性:1) 增加密码位数;2) 同时包含数字,大小写字母,特殊符号;3) 避免信息弱口令,如生日,门牌号等;4) 定期更换密码。增大越权控制难度:1) 以POST方式发送请求报文;2) 请求报文参数加密;3) 设置白名单:仅白名单用户可向服务端发送请求报文。

同时,为防止攻击使设备出现暂停服务或者直接损坏,也要求智能家电具备周全的异常处理机制 [7]。对智能设备厂家来说,入侵检测是通过对主机和网络上的各种数据进行收集整理之后应用固定的模式对信息进行匹配分析经过分析发现是否存在系统恶意入侵行为并进行相应的报警和记录。入侵检测与报警系统提供了对智能家居内部攻击外部攻击和误操作的实时保护是保证网络安全的重要途径 [8]。

4.3. 创新性和研究价值分析

本论文创新性在于通过IoT有别于被动扫描累的网络安全检测手段,而采取主动攻击的方式来进行网络安全防护检测并有效的模拟了此次攻击行为,意味着未来在IoT时代不仅仅只是类似于黑客的方式进行物理攻击,而有可能通过物–物之间实施大规模入侵行为。故本文在探究在未来物联网时代大规模物–物攻击的思考方式和攻击手段上有一定的参考价值。

5. 小结与展望

本文基于网络控制继电器的原理设计了可网络控制的智能灯作为当前智能设备的代表,运用渗透测试和编写脚本程序对整个智能系统进行了安全测试与评估,得出了当前智能设备存在的安全问题和潜在威胁,并分析了其产生原因,提出了解决办法。虽然目前的智能设备仍存在很多的问题,但随着网络安全越来越被普通人、企业、国家所重视,所投入的资金越来越多,相信未来的智能设备安全问题将会得到改善,恶意的黑客行为也将越来越难以下手。同时IoT智能设备的密码安全性增强方案也能够给广大用户带来安全性的提升。同时下一步的研究是基于未来的IoT时代下海量智能设备透过物–物自动化大规模攻击的预警与阻断。

基金项目

本项目受上海对外经贸大学人工智能变革与管理研究院区块链技术与应用研究中心资助。项目号:SUIBE-ABC-2020-3。

NOTES

*通讯作者。