1. 引言

随着高校信息化建设的不断发展,校园业务系统建设的不断完善,高校信息安全已经成为不可忽视的问题,网络攻击者可能会利用系统漏洞向目标主机发送特定的攻击数据包或执行恶意代码等攻击行为,文献 [1] 分析了部分场景下校园网安全威胁 [1]。由于网络攻击行为,不仅消耗网络带宽、占用系统资源,而且影响用户正常访问互联网资源造成业务中断或者造成高校业务中断等不良影响,此外,也会增加互联链路的结算成本。当信息系统遭受网络攻击后,须立时做好安全防护并及时追溯攻击源头,若能追踪到攻击数据包的来源并定位攻击者,就可以执行如过滤攻击数据包、流量封堵等应急措施,同时也可以根据溯源结果,对攻击者进行溯源并采取相应法律手段 [2]。因此,高校构建网络溯源体系势在必行。

网络攻击追踪溯源需要利用各种手段追踪网络攻击的发起者,并结合相关技术定位攻击源和攻击路径,实现网络取证能力,网络溯源在网络安全领域具有非常重要的价值。

2. 网络攻击溯源流程

网络追踪溯源本质是追踪查询网络攻击的源头,通过分析不同节点的流量及状态,追查定位攻击者,利用技术手段重构并定位攻击者及攻击路径。基于追溯结果,安全负责人可以在调整优化安全部署策略,迅速减小网络攻击的危害程度,缓解攻击所带来的破坏面,同时也可作为证据提交相关机构对攻击者进行法律制裁 [2]。在溯源过程中,若能获取到被攻击网络所处拓扑环境,对网络溯源追踪将起到决定性作用。由于网络所归属机构的规章制度,网络拓扑结构无法直接对外展示,因而追踪者在有些情况下无法直接获取被攻击环境的网络拓扑结构。同时,为防止追踪,部分攻击者会采用如匿名、跳板、代理、僵尸网络、匿名网络、虚拟IP [3] 等技术伪造隐藏自己的IP,在这种情况下,网络拓扑将更难描绘,溯源问题也将变得复杂。

2.1. 网络攻击追踪溯源技术

文献 [3] [4] [5] [6] [7] 介绍了几种常见的网络攻击场景下的网络攻击分析工具及分析技术。通常,网络攻击溯源技术可以分为基于日志存储查询的追踪溯源技术、基于路由器输入调试的追踪溯源技术、基于数据包标记的追踪溯源技术、基于单独发送溯源信息的追踪溯源技术、基于SDN的日志追踪溯源技术、基于SDN的路由器输入调试追踪溯源技术、基于威胁情报的追踪溯源技术、混合追踪溯源技术等 [3] [4]。通常,我们可以通过日志分析、存储查询、数据包标记等方式获取有效的电子证据,通过对网络中的数据流进行分析,恢复出攻击路径。文献 [5] 对静态痕迹、提取技术、动态痕迹提取技术和Volatility取证 [5] 相关实用技术进行了研究;文献 [6] 分别对虚假IP追踪、Botnet追踪、匿名网络追踪、跳板追踪、局域网追踪 [6] 的优劣进行了总结;文献 [7] 对计算机网络追踪溯源技术的应用进行研究和总结 [7]。

2.2. 溯源的前提条件

根据高校现有网络架构和安全设备部署情况,网络攻击溯源需要的前提条件如下:

前提1. 所有的业务服务器本地时间必须准确,可以通过NTP进行时间同步。提供相对准确的时间点或者时间范围,便于溯源时在海量日志中进行检索,快速溯源。

前提2. 如果校内有线网络用户使用DHCP获取地址,可以追溯到MAC地址,如果此MAC地址对应的设备在线,可以查询出MAC地址对应的接入交换机的端口号,从而找出对应的房间号;如果此IP地址对应的设备不在线,则只能溯源到设备MAC地址,但无法继续向下追踪;如果校内有线网络用户使用静态配置地址,设备在线时可以通过设备对应的交换机端口找到对应的房间号,设备如果不在线,则只能追溯到IP地址。

2.3. 溯源流程

高校出口网络的典型组网结构一般由核心交换机、链路负载均衡设备、流量控制系统、防火墙、VPN设备、防病毒网关、IPS、WAF、日志审计、数据库审计、网页防篡改、堡垒机、DHCP服务器等几部分构成。根据对高校网络组网结构和访问用户的分析梳理,设计网络溯源流程如图1所示,具体描述如下。

1) 发现网络安全攻击或者事件,上报网络安全主管部门,创建溯源任务。

2) 确定受影响的服务器的IP地址和相应的服务类型。

3) 如果受影响的业务服务器具备日志记录功能,业务管理负责人登录业务服务器,查询业务服务器上的日志,根据事件发生的时间点或者时间区域对访问日志进行检索,查出相应的攻击源IP便于后续的工作。

4) 如果受影响的业务服务器不具备日志记录功能,根据事件发生的时间点进行判断:

① 如果是当天发生的事件,由网络管理员结合事件时间点在数据中心防火墙上进行日志检索,查出相应的攻击源IP;如果受影响的业务服务器是Web应用服务器而且在WAF防火墙的保护策略中,由WAF管理员结合事件时间点在WAF防火墙上进行日志检索,查出相应的攻击源IP便于后续的工作。

② 如果非当天发生事件,由网络管理员结合事件时间点在日志审计设备上进行日志检索,查出相应的攻击源IP。

5) 根据步骤(3)或步骤(4),定位出攻击源IP,对源IP进行分类处置:

① 如果源IP是公网IP,由网络管理员结合事件时间点在日志审计系统上进行日志检索,查出相应的攻击源IP,只能追溯到源IP。

② 如果源IP属于VPN用户IP,由VPN管理员结合事件时间点在VPN设备上进行日志检索,查出对应的VPN账号。

③ 如果源IP属于校园网有线网络用户,由DNS管理员、网络管理员配合根据事件发生时间点在DHCP设备上进行日志检索,查出对应的MAC地址。如果此MAC地址在线,可以根据MAC在交换机上查询,追溯到房间号和端口号。

④ 如果源IP属于校园网无线网路用户,由网络管理员根据事件发生时间点在上网认证设备上进行日志检索,查出对应的无线网络上网账号。

本文根据高校出口网络的典型组网结构及用户来源,模拟出4种场景下用户网络溯源方案。

Figure 1. Network traceability flowchart

图1. 网络溯源流程图

3. 网络溯源验证方案

根据对访问用户来源的分类,可以简单分为公网用户、VPN用户、校内有线用户和校内无线用户。四针对校内WEB应用访问,根据不同的用户类型进行网络溯源验证方案如下。

1) 公网用户网络溯源方案

① 选取两个移动终端,关闭WIFI,访问http://www.ip138.com,获取当前的公网IP地址及访问时间点;

② 打开手机浏览器访问https://*.*.edu.cn/,按图1网络溯源流程进行溯源,如果能溯源出源公网IP,则溯源成功。

2) VPN用户网络溯源方案

① 选取两个手机终端,关闭WIFI,打开VPN软件并用帐号登录;获取当前的IP地址及访问时间点;

② 认证成功后,打开手机浏览器访问https://*.*.edu.cn/;

③ 按图1网络溯源流程进行溯源,如果能溯源出VPN帐号,则溯源成功。

3) 校内有线网络用户溯源方案

① 选取两台电脑,连接办公室的信息面板,打开浏览器访问https://*.*.edu.cn;

② 按图1网络溯源流程进行溯源,如果能溯源出MAC地址和对应的房间号,则溯源成功。

4) 校内无线网络用户溯源方案

① 选取两个笔记本电脑,连接校园网WIFI,打开浏览器访问https://*.*.edu.cn;

② 按图1网络溯源流程进行溯源,如果能溯源出无线用户的上网帐号,则溯源成功。

4. 网络攻击溯源验证

以华东政法大学某校内Web应用为示例,我们对公网用户、VPN用户、校内有线用户和校内无线用户的溯源方案分别进行了验证。

4.1. 公网用户网络溯源验证

执行章节2中描述的公网用户网络溯源方案,详细记录结果如下:

① 将测试手机的无线网络关闭,打开4G,获取其公网IP地址114.87.190.2 (由运营商分配),并记录其访问的时间点,如图2、图3所示。

② 打开浏览器访问 https://*.*.edu.cn/,并进行相应数据访问,如图4所示。

③ 按图1网络溯源流程进行溯源,在日志审计设备上根据时间点和相应的设备进行日志检索,如图4、图5所示,即可追溯到源IP为114.87.190.2。

Figure 4. Log audit device retrieval results

图4. 日志审计设备检索

Figure 5. Log audit device retrieval details

图5. 日志审计设备检索详情

4.2. VPN用户网络溯源验证

执行章节2中描述的VPN用户网络溯源方案,详细记录结果如下:

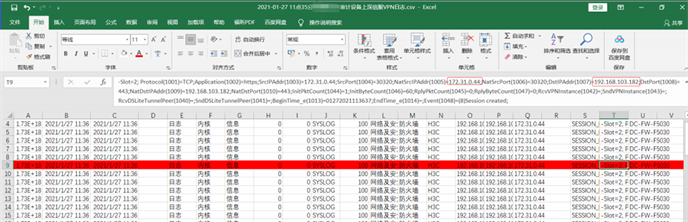

① 测试终端使用VPN测试账号登录,用户获取VPN分配的私网地址为172.31.0.44,并记录系统时间为2021年1月27日11:35:10。

② 访问站点*.*.edu.cn,在日志审计设备上根据时间点和相应的设备信息进行日志检索。对日志进行分析,可以追溯到VPN账号和对应的VPN设备分配的私网IP地址172.31.0.44,如图6所示。

Figure 6. Log audit device retrieval results

图6. 日志审计设备检索

③ 通过溯源的私网IP地址172.31.0.44和VPN用户的访问记录可以成功溯源到VPN账号(和①一致),用户溯源验证完成,如图7和图8所示。

4.3. 校内有线网络用户网络溯源验证

执行章节2中描述的校内有线网络用户网络溯源方案,记录结果如下:

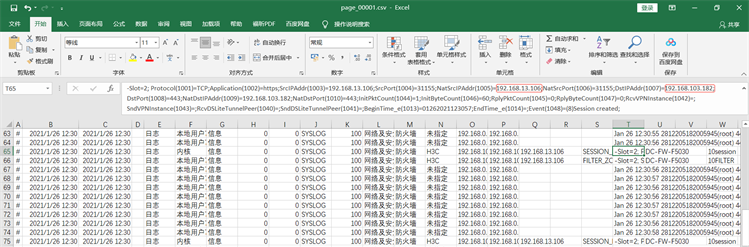

① 测试电脑连接校园有线网络,通过DHCP服务器分配地址为192.168.13.106,并记录系统时间为2021年1月26日12:30:53。

② 通过校园网有线网络访问站点为*.*.edu.cn,在日志审计设备上根据时间点和相应的设备信息进行日志检索。

Figure 7. Log audit device retrieval details

图7. 日志审计设备检索详情

③ 对导出的日志进行分析,追溯源IP为192.168.13.106,此IP地址属于有线网络业务网段地址,根据DCHP服务器上的日志进行查询,查出192.168.13.106对应的MAC地址为98:fa:9b:f9:56:29,如图9~11所示。

Figure 9. Log audit device retrieval results

图9. 日志审计设备检索

Figure 10. Log audit device retrieval details

图10. 日志审计设备检索详情

④ 根据源MAC (98:fa:9b:f9:56:29)地址在交换机上进行查询,定位用户在某校区某楼A313的接入交换GE1/0/10端口。根据此信息定位出房间号,结果显示匹配4.2.3测试中DHCP分配的IP地址所在位置,如图12所示。在查询的过程中,有两种情况:如果此MAC地址对应的设备在线,可以查询出MAC地址对应的接入交换机的端口号,从而找出对应的房间号;如果此MAC地址对应的设备不在线,只能溯源到MAC地址。

4.4. 校内无线网络用户网络溯源验证

执行章节2中描述的校内无线网络用户网络溯源方案,记录结果如下:

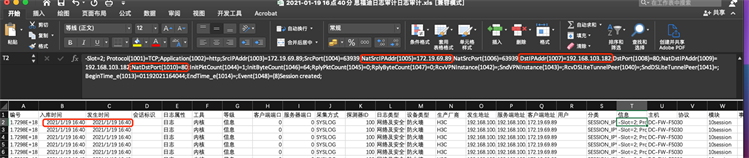

① 测试手机连接校园无线网络,通过DHCP获取无线网络私网IP地址为172.19.69.89,如图13所示。

② 访问站点*.*.edu.cn,并在日志审计设备上根据时间点和相应的设备信息进行日志检索。

③ 通过对检索出来的日志进行分析可以溯源到源IP地址为172.19.69.89,为无线网络业务段地址,如图14和图15所示。

⑥ 按《网络溯源详细方案》进行溯源,在认证设备搜索无线客户端IP地址(172.19.69.89)的认证记录,溯源到上网用户账号为wgf,如图16所示,用户溯源验证完成。

Figure 15. Log audit device retrieval details

图15. 日志审计设备检索详情

验证结果表明,四种方案均溯源成功,可普遍适用于校园网络犯罪的侦破,该方案对于解决网络攻击溯源问题显示出了一定的意义。在此基础上,可结合IP段分配的楼宇、交换机ARP表和桥接表,来更进一步定位攻击者所在的物理位置。

5. 结语

网络攻击溯源在高校网络安全防御体系中起到至关重要的作用,对于日常网络及安全运维管理有着十分重要的支撑作用。针对常见网络攻击,本文提出了一种溯源方案以追踪通常情况下的攻击源,基于现有网络架构梳理出网络攻击溯源流程,并根据流程进行了验证。攻击溯源流程合理,实现了攻击溯源的功能。但是针对校内有线网络用户,由于没有实现认证功能,还存在一些技术和管理上的限制,后续还需进一步的调整和优化。